昨晚修改一些bash shell script的時候,發現這個工具可以用命令列的方式修改gnome裡面的一些設定,蠻方便的。因此就來稍微寫個簡介。

desktop:

< gconfschemafile>< schemalist>< !-- Keep the defaults in sync with the emergency fallbacksin nautilus-global-preferences.c -->< !-- General preferences -->< schema>< key> /schemas/desktop/gnome/file_views/show_hidden_files< /key>< applyto> /desktop/gnome/file_views/show_hidden_files< /applyto>< owner> nautilus< /owner>< type> bool< /type>< default> false< /default>< locale name="C">< short> Whether to show hidden files< /short>< long>If set to true, then hidden files are shown inthe file manager. Hidden files are either dotfiles or arelisted in the folder's .hidden file.< /long>< /locale>< locale name="zh_TW">< short> 是否顯示隱藏檔案< /short>< long> 如設定為‘true’,所有隱藏檔案都會在檔案總管中顯示出來。所謂隱藏檔案即是任何第一個字元為一點‘.’的檔案,或者在某個資料夾的 .hidden 檔案內容之中。< /long>< /locale>< /schema>< /schemalist>< /gconfschemafile>

設定鍵說明設定鍵名稱: /desktop/gnome/file_views/show_hidden_files設定鍵擁有者: nautilus簡短說明: 是否顯示隱藏檔案詳細說明: 如設定為‘true’,所有隱藏檔案都會在檔案總管中顯示出來。所謂隱藏檔案即是任何第一個字元為一點‘.’的檔案,或者在某個資料夾的 .hidden 檔案內容之中。

gconftool-2 [-?] [-?|--help] [--usage] [-s|--set] [-g|--get][--set-schema] [-u|--unset] [--recursive-unset] [-a|--all-entries][--all-dirs] [--dump] [--load=STRING] [--unload=STRING][-R|--recursive-list] [--dir-exists=STRING] [--shutdown] [-p|--ping][--spawn] [-t|--type int|bool|float|string|list|pair] [-T|--get-type][--get-list-size] [--get-list-element][--list-type=int|bool|float|string] [--car-type=int|bool|float|string][--cdr-type=int|bool|float|string] [--short-desc=描述] [--long-desc=描述][--owner=擁有者] [--install-schema-file=檔名] [--config-source=來源][--direct] [--makefile-install-rule] [--makefile-uninstall-rule][--break-key] [--break-directory] [--short-docs] [--long-docs][--get-schema-name] [--apply-schema] [--unapply-schema][--ignore-schema-defaults] [--get-default-source] [-v|--version]

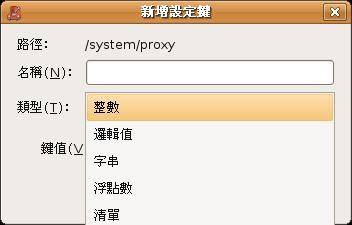

-t, --type=int|bool|float|string|list|pair 設定所欲存取的value type

-g, --get 顯示特定key的value。

-u, --unset 將鍵值還原為預設值(system defaults)。

-a, --all-entries 印出該目錄中所有鍵值。

--all-dirs 列出目錄中的子目錄

-R, --recursive-list 遞迴列出目錄中的所有項目

--dir-exists=STRING 測試目錄是否存在。0為存在目錄,2為不存在。

--set-schema 設置 schema 的屬性,與 --short-desc(簡短說明), --long-desc(詳細說明), --owner(設定鍵擁有者), 和 --type 同時使用。

--makefile-install-rule 從GCONF_CONFIG_SOURCE這個環境變數所指定的路徑中安裝 schema 文件到 GConf 中。

--makefile-uninstall-rule 從GCONF_CONFIG_SOURCE這個環境變數所指定的路徑中移除schema 文件。

--direct 直接寫入到資料庫中,必須在gconfd這個服務沒有啟用的時候才能執行。

--dump 將資料庫內容一次列出來

$ gconftool-2 --type=bool --set /system/gnome-vfs/use-http-proxy "TRUE"$ gconftool-2 --type=string --set /system/gnome-vfs/http-proxy-host "wwwproxy.xyz.com"$ gconftool-2 --type=int --set /system/gnome-vfs/http-proxy-port "3128"$ gconftool-2 --type=string --set /system/proxy/mode "manual"$ gconftool-2 --type=bool --set /system/http_proxy/use_same_proxy "TRUE"$ gconftool-2 --type=bool --set /system/http_proxy/use_http_proxy "TRUE"$ gconftool-2 --type=string --set /system/http_proxy/host "wwwproxy.xyz.com"$ gconftool-2 --type=int --set /system/http_proxy/port "3128"

$ gconftool-2 --type=string --set /system/http_proxy/host "wwwproxy.xyz.com"

# gconftool-2 --direct --config-source xml:readwrite:/etc/gconf/gconf.xml.mandatory --type=string --set /system/http_proxy/host "wwwproxy.xyz.com"

$ export GCONF_CONFIG_SOURCE="xml:readwrite:$HOME/.gconf"$ gconftool-2 --makefile-install-rule Test.schemas

$ gconftool-2 --set-schema /schemas/apps/kiba/launchers/file --long-desc "這邊輸入詳細描述" --short-desc "這邊輸入簡短描述"$ gconftool-2 --apply-schema /schemas/apps/kiba/launchers/file /apps/kiba/launchers/file

gconf-schemas --[un]register file1.schemas [file2.schemas [...]]

深入閱讀......